Что такое атака «человек посередине» (MITM): определение, предотвращение, инструменты

Защита наших данных в Интернете никогда не будет легкой задачей, особенно в наши дни, когда злоумышленники регулярно изобретают новые методы и эксплойты для кражи ваших данных. Иногда их атаки не так вредны для отдельных пользователей. Но крупномасштабные атаки на некоторые популярные веб-сайты или финансовые базы данных могут быть очень опасными. В большинстве случаев злоумышленники сначала пытаются внедрить вредоносное ПО на компьютер пользователя. Однако иногда эта техника не срабатывает.

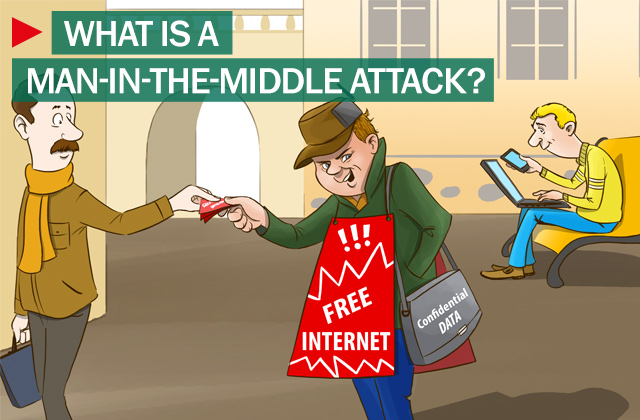

Источник изображения: Касперский.

Что такое атака «человек посередине»

Популярным методом является атака «Человек посередине»(Man-In-The-Middle attack) . Она также известна как атака Bucket(bucket brigade attack) Brigade или иногда Янус-атака(Janus attack) в криптографии. Как следует из названия, злоумышленник держит себя между двумя сторонами, заставляя их поверить, что они разговаривают друг с другом напрямую по частному соединению, хотя на самом деле весь разговор контролируется злоумышленником.

Атака «человек посередине» может быть успешной только тогда, когда злоумышленник формирует взаимную аутентификацию между двумя сторонами. Большинство криптографических протоколов всегда обеспечивают ту или иную форму аутентификации конечной точки, в частности, для блокировки MITM - атак на пользователей. Протокол Secure Sockets Layer (SSL)(Secure Sockets Layer (SSL)) всегда используется для аутентификации одной или обеих сторон с использованием взаимно доверенного центра сертификации.

Как это устроено

Допустим, в этой истории три персонажа: Майк(Mike) , Роб(Rob) и Алекс(Alex) . Майк(Mike) хочет общаться с Робом(Rob) . Тем временем Алекс(Alex) (злоумышленник) препятствует разговору, чтобы подслушать, и ведет ложный разговор с Робом(Rob) от лица Майка(Mike) . Сначала (First)Майк(Mike) просит у Роба(Rob) его открытый ключ. Если Роб(Rob) передает свой ключ Майку(Mike) , Алекс(Alex) перехватывает его, и так начинается «атака посредника». Затем Алекс(Alex) отправляет поддельное сообщение Майку .(Mike)который утверждает, что принадлежит Робу(Rob) , но включает открытый ключ Алекса . (Alex)Майк(Mike) легко верит, что полученный ключ действительно принадлежит Робу(Rob) , когда это не так. Майк(Mike) невинно шифрует свое сообщение ключом Алекса(Alex) и отправляет преобразованное сообщение обратно Робу(Rob) .

В наиболее распространенных атаках MITM злоумышленник в основном использует маршрутизатор WiFi для перехвата связи пользователя. Этот метод можно реализовать, используя маршрутизатор с некоторыми вредоносными программами для перехвата пользовательских сеансов на маршрутизаторе. Здесь злоумышленник сначала настраивает свой ноутбук в качестве точки доступа Wi(WiFi) -Fi , выбирая имя, обычно используемое в общественных местах, таких как аэропорт или кафе. Как только пользователь подключается к этому вредоносному маршрутизатору для доступа к веб-сайтам, таким как сайты онлайн-банкинга или коммерческие сайты, злоумышленник затем регистрирует учетные данные пользователя для последующего использования.

Предотвращение атак «человек посередине» и инструменты

Большинство эффективных средств защиты от MITM можно найти только на стороне маршрутизатора или сервера. У вас не будет специального контроля над безопасностью вашей транзакции. Вместо этого вы можете использовать надежное шифрование между клиентом и сервером. В этом случае сервер аутентифицирует запрос клиента, предоставляя цифровой сертификат, после чего может быть установлено единственное соединение.

Другой способ предотвратить такие атаки MITM — никогда не подключаться к открытым маршрутизаторам WiFi напрямую. При желании вы можете использовать подключаемый модуль браузера, например HTTPS Everywhere или ForceTLS . Эти плагины помогут вам установить безопасное соединение, когда эта опция доступна.

Читать далее(Read next) : Что такое атаки «Человек в браузере»(Man-in-the-Browser attacks) ?

Related posts

Internet Security article and tips для Windows 10 пользователей

5 лучших надстроек конфиденциальности Firefox для онлайн-безопасности

Online Reputation Management Tips, Tools & Services

Как проверить, безопасна ли ссылка или не используя ваш веб-браузер

Узнайте, был ли ваш online account был взломан и данные электронной почты и пароля утечки

Safeguard Ваши дети из adult content с помощью Clean Browsing

Что такое пастирование? Почему вы не должны скопировать вставить из Интернета?

PayPal Login: Советы на Sign UP и Sign в надежно

Browser Fingerprinting. Как отключить отпечатки пальцев Browser

Cyber Attacks - Определение, Types, профилактика

Globus Free VPN Browser review: Encrypt весь трафик, Browse анонимно

Как контролировать время вашего ребенка в Интернет на вашем ASUS router

Что Microsoft должна исправить в Office Online, чтобы улучшить его внедрение

Что такое сайт Traffic Fingerprinting? Как защитить себя?

Советы о том, как оставаться в безопасности на публичных компьютерах

Что такое Cyber crime? Как с этим иметь дело?

Как настроить Parental Controls на ASUS router

Best Free Online Flowchart Maker Tools

Меры предосторожности принять перед нажатием веб-ссылок или URL

Что такое мошенничество с китами и как защитить ваше предприятие