Remote Credential Guard защищает учетные данные удаленного рабочего стола

У всех пользователей-системных администраторов есть одна очень насущная проблема — защита учетных данных при подключении к удаленному рабочему столу(Desktop) . Это связано с тем, что вредоносное ПО может проникнуть на любой другой компьютер через настольное подключение и создать потенциальную угрозу для ваших данных. Вот почему ОС Windows(Windows OS) выдает предупреждение « Убедитесь, что вы доверяете этому ПК, подключение к ненадежному компьютеру может нанести вред вашему ПК(Make sure you trust this PC, connecting to an untrusted computer might harm your PC) » при попытке подключения к удаленному рабочему столу.

В этом посте мы увидим, как функция Remote Credential Guard , представленная в Windows 10 , может помочь защитить учетные данные удаленного рабочего стола в Windows 10 Enterprise и Windows Server .

Удаленная защита учетных данных(Remote Credential Guard) в Windows 10

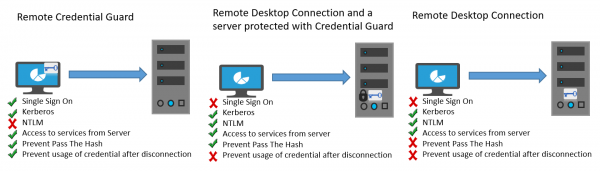

Эта функция предназначена для устранения угроз до того, как они перерастут в серьезную ситуацию. Это помогает защитить ваши учетные данные при подключении к удаленному рабочему столу(Desktop) , перенаправляя запросы Kerberos обратно на устройство, запрашивающее подключение. Он также обеспечивает возможность единого входа для сеансов удаленного рабочего стола .(Remote Desktop)

В случае любой неудачи, когда целевое устройство скомпрометировано, учетные данные пользователя не раскрываются, поскольку ни учетные данные, ни производные учетные данные никогда не отправляются на целевое устройство.

Метод работы Remote Credential Guard очень похож на защиту, предлагаемую Credential Guard на локальном компьютере, за исключением того, что Credential Guard также защищает сохраненные учетные данные домена через Credential Manager .

Пользователь может использовать Remote Credential Guard следующими способами:

- Поскольку учетные данные администратора(Administrator) имеют высокие привилегии, они должны быть защищены. Используя Remote Credential Guard , вы можете быть уверены, что ваши учетные данные защищены, поскольку он не позволяет учетным данным передаваться по сети на целевое устройство.

- Сотрудники службы поддержки(Helpdesk) в вашей организации должны подключаться к присоединенным к домену устройствам, которые могут быть взломаны. С помощью Remote Credential Guard сотрудник службы поддержки может использовать RDP для подключения к целевому устройству, не подвергая свои учетные данные вредоносному ПО.

Требования к оборудованию и программному обеспечению

Чтобы обеспечить бесперебойную работу Remote Credential Guard , убедитесь, что соблюдены следующие требования к клиенту и серверу удаленного рабочего стола .(Remote Desktop)

- Клиент и сервер удаленного рабочего стола(Remote Desktop Client) должны быть присоединены к домену Active Directory.

- Оба устройства должны быть либо присоединены к одному и тому же домену, либо сервер удаленного рабочего стола(Remote Desktop) должен быть присоединен к домену с отношением доверия к домену клиентского устройства.

- Аутентификация Kerberos должна быть включена.

- Клиент удаленного рабочего стола(Remote Desktop) должен работать под управлением как минимум Windows 10 , версии 1607 или Windows Server 2016 .

- Приложение универсальной платформы Windows для удаленного рабочего стола(Remote Desktop Universal Windows Platform) не поддерживает Remote Credential Guard , поэтому используйте классическое приложение Windows для (Windows)удаленного рабочего стола(Remote Desktop) .

Включить Remote Credential Guard через реестр(Registry)

Чтобы включить Remote Credential Guard на целевом устройстве, откройте редактор реестра(Registry Editor) и перейдите к следующему ключу:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Добавьте новое значение DWORD с именем DisableRestrictedAdmin . Установите для этого параметра реестра значение 0 , чтобы включить Remote Credential Guard .

Закройте редактор реестра.

Вы можете включить Remote Credential Guard , выполнив следующую команду из CMD с повышенными привилегиями:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

Включите Remote Credential Guard с помощью групповой политики .(Group Policy)

Можно использовать Remote Credential Guard на клиентском устройстве, настроив групповую политику(Group Policy) или используя параметр подключения к удаленному рабочему столу(Remote Desktop Connection) .

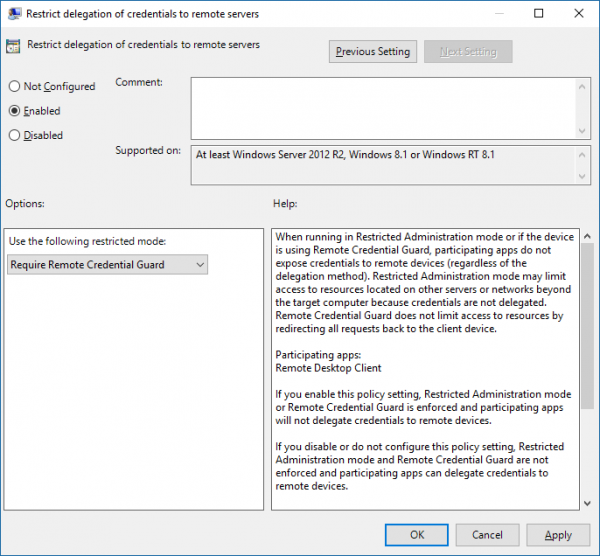

В консоли управления групповыми политиками(Group Policy Management Console) выберите Computer Configuration > Administrative Templates > System > Credentials Delegation.

Теперь дважды щелкните Ограничить делегирование учетных данных удаленным серверам,(Restrict delegation of credentials to remote servers) чтобы открыть окно «Свойства».

Теперь в поле « Использовать следующий ограниченный режим(Use the following restricted mode) » выберите « Требовать удаленную защиту учетных данных». ( Require Remote Credential Guard. )Другой вариант ограниченного режима администратора(Restricted Admin mode) также присутствует. Его значение заключается в том, что когда Remote Credential Guard нельзя использовать, он будет использовать режим Restricted Admin .

В любом случае ни Remote Credential Guard , ни режим Restricted Admin не будут отправлять учетные данные в открытом виде на сервер удаленного рабочего стола .(Remote Desktop)

Разрешить удаленную защиту учетных данных(Allow Remote Credential Guard) , выбрав параметр « Предпочитать удаленную защиту учетных данных(Prefer Remote Credential Guard) ».

Нажмите OK(Click OK) и выйдите из консоли управления групповыми политиками(Group Policy Management Console) .

Теперь из командной строки запустите gpupdate.exe /force , чтобы убедиться, что объект групповой политики применен.(Group Policy)

Использовать Remote Credential Guard(Use Remote Credential Guard) с параметром для подключения к удаленному рабочему(Remote Desktop) столу

Если вы не используете групповую политику(Group Policy) в своей организации, вы можете добавить параметр remoteGuard при запуске подключения к удаленному рабочему столу(Desktop Connection) , чтобы включить Remote Credential Guard для этого подключения.

mstsc.exe /remoteGuard

О чем следует помнить при использовании Remote Credential Guard

- Remote Credential Guard нельзя использовать для подключения к устройству, присоединенному к Azure Active Directory .

- Credential Guard для удаленного рабочего стола(Remote Desktop Credential Guard) работает только с протоколом RDP .

- Remote Credential Guard не включает утверждения устройств. Например, если вы пытаетесь получить доступ к файловому серверу удаленно, а файловый сервер требует утверждения устройства, в доступе будет отказано.

- Сервер и клиент должны аутентифицироваться с помощью Kerberos .

- Домены должны иметь доверительные отношения, или и клиент, и сервер должны быть присоединены к одному и тому же домену.

- Шлюз удаленных рабочих столов(Remote Desktop Gateway) несовместим с Remote Credential Guard .

- Учетные данные не передаются на целевое устройство. Однако целевое устройство по-прежнему получает билеты (Tickets)службы Kerberos(Kerberos Service) самостоятельно.

- Наконец, вы должны использовать учетные данные пользователя, который вошел в систему на устройстве. Использование сохраненных учетных данных или учетных данных, отличных от ваших, не разрешено.

Подробнее об этом можно прочитать на Technet .

Связанный(Related) : Как увеличить количество подключений к удаленному рабочему столу(increase the number of Remote Desktop Connections) в Windows 10.

Related posts

Увеличить количество Remote Desktop Connections в Windows 11/10

Windows ключ застрял после переключения с Remote Desktop session

Невозможно скопировать Paste в Remote Desktop Session в Windows 10

RDP connection authentication error; Запрошенная Function не поддерживается

Create Remote Desktop Connection shortcut в Windows 11/10

Fix Remote Desktop не может найти computer error в Windows 11/10

Microsoft Remote Desktop App для Windows 10

Подключитесь к ПК с Windows из Ubuntu с помощью подключения к удаленному рабочему столу.

NoMachine - бесплатный и портативный Remote Desktop Tool для Windows PC

Как управлять ПК с Windows с помощью удаленного рабочего стола для Mac

Remote Desktop Services вызывает High CPU в Windows 10

Изменение listening port для Remote Desktop

Нет Remote Desktop License Servers; Remote session отключен

Как включить и Use Remote Desktop Connection в Windows 10

Как использовать Remote Desktop (RDP) в Windows 11/10 Home

Как настроить удаленный рабочий стол через маршрутизатор

Microsoft Remote Desktop Assistant для Windows 10

Удаленный рабочий стол не может подключиться к удаленному компьютеру на Windows 11/10

RDP connection отключается при включении звука на Remote Desktop

Как использовать приложение удаленного рабочего стола в Windows 10