Объяснение уязвимости микроархитектурной выборки данных (MDS)

Микроархитектурная выборка данных(Microarchitectural Data Sampling) ( MDS ) — это уязвимость на стороне процессора . (CPU)По словам Intel , в ее процессоре(CPU) есть слабые места, которыми могут воспользоваться хакеры. Это означает получение контроля над ЦП(CPU) , чтобы иметь возможность читать очень краткосрочные данные, хранящиеся во внутренних буферах ЦП . (CPU)Давайте посмотрим, как это работает. Мы также расскажем мне, как узнать, затронута ли ваша система этим эксплойтом ZombieLoad .

MDS - микроархитектурная выборка данных(MDS – Microarchitectural Data Sampling)

Современные процессоры Intel(Intel) используют хранилище данных во внутренних буферах, при этом данные отправляются в кэш-память процессора и из него. Внутренние буферы процессоров используются для сокращения времени вычислений. Для такой экономии процессорного времени данные от процессоров сначала сохраняются во внутренней памяти, встроенной в процессор типа Intel . Данные имеют формат: столбцы TIME, DATA и IF_VALID . Это делается для того, чтобы убедиться, что часть данных все еще действительна в данный момент времени. Это передается в кэш ЦП(CPU) для использования с другой прошивкой или любым другим программным обеспечением на компьютере.

Уязвимость микроархитектурной выборки данных ( MDS ) — это метод, с помощью которого хакеры крадут данные из сверхмалых буферов процессора в режиме реального времени. В каждом компьютерном сеансе данные сохраняются с фильтрами ( TIME , DATA , IF_VALID ) в эти мини-кэши. Они продолжают меняться очень быстро, так что к моменту кражи их ценность ( действительность(validity) тоже) меняется. Тем не менее, хакеры могут использовать данные, даже если данные внутри фильтров/памяти процессора изменяются, что позволяет им полностью контролировать машину. Это неочевидно. Проблемы(Problems) начинаются, когда хакер получает любой ключ шифрования или любые другие полезные данные из мини-буферов в процессоре.

Перефразируя вышесказанное, хакеры могут собирать данные, даже если срок хранения данных чрезвычайно короток. Как было сказано ранее, данные постоянно меняются, поэтому хакерам нужно действовать быстро.

Риски, связанные с микроархитектурной выборкой данных(Microarchitectural Data Sampling) ( MDS )

Микроархитектурная выборка данных(Microarchitectural Data Sampling) ( MDS ) может выдать ключи шифрования и тем самым получить контроль над файлами и папками. MDS также может выдавать пароли. В случае взлома компьютер может быть заблокирован, как в случае с программами- вымогателями(Ransomware) .

Злоумышленники могут извлекать данные из других программ и приложений после проникновения в память процессора. Получить данные ОЗУ(RAM) несложно, если у них есть ключи шифрования. Хакеры используют вредоносные веб-страницы или программы для получения доступа к информации о процессоре.

Хуже(Worst) всего невозможность скомпрометированного компьютера, не зная, что он скомпрометирован. Атака MDS(MDS) ничего не оставит в журнале и не оставит никаких следов на компьютере или в сети, поэтому шансы на то, что кто-то ее обнаружит, очень малы.

Типы уязвимостей MDS

На данный момент обнаружено четыре варианта микроархитектуры:

- Выборка данных порта нагрузки(Load Port Data Sampling) на микроархитектуре

- Выборка данных буфера хранилища микроархитектуры(Microarchitectural Store Buffer Data Sampling)

- Микроархитектурная выборка данных буфера заполнения(Microarchitectural Fill Buffer Data Sampling) и

- Микроархитектурная выборка данных Некэшируемая(Microarchitectural Data Sampling Uncacheable) выборка

Это был самый длительный (один год) период, в течение которого уязвимость была обнаружена и хранилась в секрете, пока все производители операционных систем и другие не смогли разработать патч для своих пользователей.

Некоторые пользователи задавались вопросом, почему они не могут просто отключить гиперпоточность для защиты от MDS . Ответ заключается в том, что отключение гиперпоточности не обеспечивает никакой защиты. Отключение гиперпоточности замедлит работу компьютеров. Создается новое(Newer) оборудование для противодействия возможным атакам MDS .

Ваш компьютер уязвим для MDS?

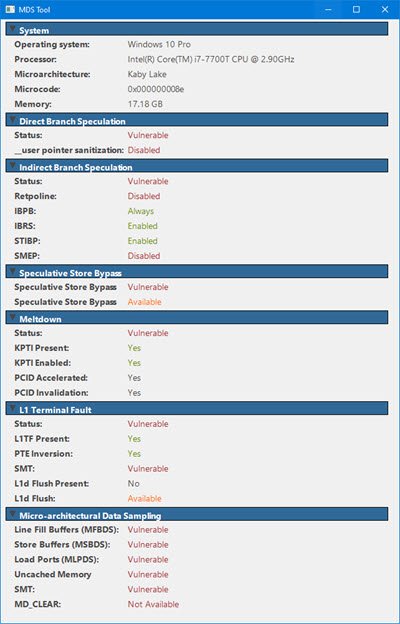

Проверьте(Verify) , уязвима ли ваша система. Загрузите инструмент MDS(MDS Tool) с сайта mdsattacks.com(mdsattacks.com) . Там вы получите много другой информации.

Как защитить компьютеры от MDS?

Почти все операционные системы выпустили исправления, которые следует использовать в дополнение к микрокоду Intel , чтобы устранить уязвимость. Говорят , что в ОС Windows(Windows OS) обновления вторника(Tuesday) исправили большинство компьютеров. Этого, наряду с кодом Intel , который встраивается в исправления операционной системы, должно быть достаточно, чтобы предотвратить компрометацию ваших компьютеров методом микроархитектурной выборки ( MDS ).

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

Держите ваш компьютер (ы) обновленными. Обновите BIOS(Update your BIOS) и загрузите последнюю версию драйвера устройства(download the latest device driver) для вашего процессора с веб-сайта Intel .

Эта уязвимость была исправлена Microsoft для линейки операционных систем Windows . macOS также получила исправление 15 мая(May 15th) 2019 г. Linux подготовила исправления, но их необходимо загрузить отдельно для выборки данных микроархитектуры(Microarchitecture Data Sampling) ( MDS ).

Related posts

igfxEM module перестал работать ошибку в Windows 10

Intel Thunderbolt Dock software не работает на Windows 10

Что такое Hyper-Threading, и как это работает?

Adapter Intel Dual Band Wireless-AC 7260 продолжает отключить

Igfxem.exe application Ошибка - память не может быть прочитана

Установленный водитель не подтверждается для этого компьютера

Включить защиту Intel Processor Machine Check Error vulnerability

Troubleshoot Intel Graphics Drivers Проблемы на Windows 10

Display Driver Uninstaller для AMD, INTEL, NVIDIA Drivers

Fix ESRV.exe Application Error 0xc0000142 на Windows 10

Как включить виртуализацию в BIOS для Intel и AMD

Удвойте скорость WiFi на ноутбуках и планшетах Windows с сетевыми картами Intel

Apple M1 против Intel i7: битва за контрольные показатели

Intel Driver & Support Assistant: загрузка, установка, обновление драйверов Intel

Ryzen 3900X против Intel i9-9900K — какой процессор действительно лучше?

AMD vs Intel - Каковы основные различия?

Стоит ли покупать новые процессоры AMD Ryzen 3000 или придерживаться Intel?

Сравнение лучших бюджетных игровых процессоров 2019 года — Intel против Ryzen для младших сборок

Что такое Intel E-Cores и P-Cores?

Почему компании собирают, продают, покупают или хранят персональные данные